|

MAIN PAGE

> Back to contents

Security Issues

Reference:

Dement'ev V.E.

The procedure of assessment of the complex information influence on the protocols of the information and telecommunications network processing

// Security Issues.

2016. № 4.

P. 54-62.

DOI: 10.7256/2409-7543.2016.4.20199 URL: https://en.nbpublish.com/library_read_article.php?id=20199

The procedure of assessment of the complex information influence on the protocols of the information and telecommunications network processing

Dement'ev Vladislav Evgen'evich

PhD in Technical Science

Doctoral Candidate at the Department No.32 of the Military Academy of Communications

194064, Russia, Saint Petersburg, ul. Tikhoretskii Prospekt, 3

|

dem-vlad@rambler.ru

|

|

|

Other publications by this author

|

|

|

DOI: 10.7256/2409-7543.2016.4.20199

Received:

24-08-2016

Published:

03-10-2016

Abstract:

The author considers the approach which helps allocate the possible influences to the information and telecommunication network protocols. The author takes into account the severity of influence and the vulnerability of each information and telecommunication network protocol. The study is based on the data, obtained during experts questioning, which help acquire expert estimates of influences allocation. The procedure is aimed at forecasting the allocation of influences on the information and telecommunication network protocols with account for their role in the information exchange within the information and telecommunication network and the sequence of influence on them. Consequently, it’ll help acquire the initial data to protect the information and telecommunication network and its elements. The basic research method is the hierarchy analysis method. The procedure is based on the definition of the protocol influences danger level for the information and telecommunication network protocols. This definition is based on the physical grounds of certain influences, their peculiarities and mode according to the levels and protocols of the information and telecommunication network. The method can result in the form of protocol influences distribution between the levels and protocols of the information and telecommunication network and the sequence of influence on them.

Keywords:

hierarchy analysis method, expert evaluation, Protocol influence, matrix of allocations, sequence of influence, methods of forecasting, dynamic coefficient of importance, dynamic coefficient of coherence, allocation of influences, possibility of influence

This article written in Russian. You can find original text of the article here

.

Предмет исследования Очевидно, что в условиях многофакторного информационного воздействия (ИВ) довольно затруднительно выбрать способы и средства защиты ИТКС, так как их ресурс ограничен. Одним из путей разрешения этого противоречия является дифференцированный подход к защите ИТКС и ее элементов, который заключается в организации защиты путем определения наиболее вероятного воздействия на отдельные протоколы ИТКС, а так же идентификации и нейтрализации подобных воздействий. Кроме того, особое значение имеет процесс получения исходных данных для проведения необходимых расчетов. В настоящее время отсутствуют методики, предназначенные для решения задачи определения степени опасности протокольных воздействий. Это связано отчасти с тем, что теоретические основы протокольных воздействий до настоящего момента рассматривались в аспекте компьютерных атак. Кроме того, распределение воздействий при их комплексности является достаточно специфической задачей, которая может быть интересна только узкому кругу специалистов. С целью устранения этого противоречия и была разработана предлагаемая ниже методика оценки комплексного воздействия на протоколы ИТКС. В настоящее время сделаны первые шаги в этой области [3-7].

Целью методики является прогнозирование распределения воздействий на протоколы ИТКС, с учётом места и роли этих протоколов в информационном обмене в ИТКС, определения очерёдности воздействия на них, что, в свою очередь, позволит формировать исходные данные для принятия мер защиты элементов и ИТКС в целом.

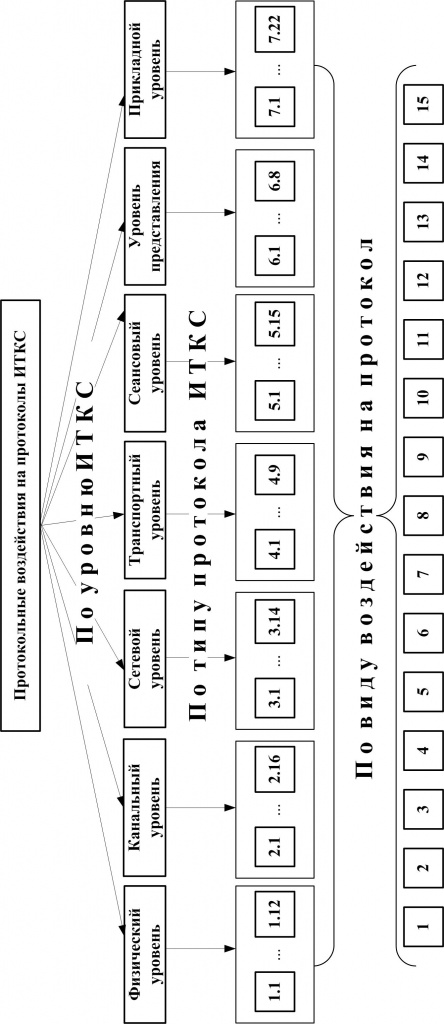

Методика предназначена для обоснования решений по использованию мер защиты элементов ИТКС. Структура методики представлена на рисунке 1.

Рисунок 1 - Методика оценки комплексного информационного воздействия на протоколы ИТКС

Результатом оценки будет матрица назначений протокольных воздействий по уровням и протоколам ИТКС, а также очерёдность воздействия.

В основу методики положено определение степени опасности протокольных воздействий для набора протоколов ИТКС, для чего необходимо рассмотрение физических основ отдельных воздействий, их особенностей, характера проявления по уровням и протоколам ИТКС. метод исследования Оценка опасности протокольных воздействий (ПВ) для ИТКС вызывает некоторое затруднение, связанное с недостаточной разработкой соответствующего методического аппарата. Поэтому для оценки опасности ПВ для ИТКС предлагается использовать метод анализа иерархий [1].

Метод анализа иерархии (МАИ) применяется в тех случаях, когда перед лицом, принимающим решение, стоит проблема выбора решения из ряда альтернатив. Альтернативы характеризуются некоторыми весами, зная которые, не составляет труда выбрать наилучшую из них. Трудность состоит в том, что веса заранее неизвестны. Они могут быть получены применением метода, включающего в себя следующие этапы:

1) Постановка задачи и цель ее решения.

2) Построение иерархии задач.

3) Формирование матриц парных сравнений. Матрица строится для глобальной цели и для каждого из элементов промежуточных уровней.

4) Расчет собственных векторов и дополнительных величин по каждой из матриц парных сравнений.

5) Иерархический синтез оценок для получения искомых весов.

Определим показатель опасности ПВ для ИТКС с помощью МАИ.

Первым этапом применения МАИ является декомпозиция задачи выбора с использованием

иерархии (рисунок 2).

В простейшем виде иерархия строится с вершины (цели) через промежуточные уровни-критерии (технико-экономические параметры) к самому нижнему уровню, который в общем случае является набором альтернатив.

После воспроизведения задачи в виде иерархии устанавливаются приоритеты критериев и оценивается каждая из альтернатив. В МАИ элементы иерархии сравниваются попарно по их отношению к общей для них характеристике, что приводит к результату, который может быть представлен в виде обратно-симметричной матрицы . Элементом матрицы является оцениваемая важность элемента иерархии относительно элемента иерархии

Каждый предмет можно оценивать по многим показателям. Критериями степени опасности ПВ относительно ИТКС примем:

-степень воздействия по уровню ИТКС;

-степень воздействия по типу протокола ИТКС;

-степень воздействия по виду протокола.

Для формализации оценок экспертов в МАИ применяется шкала относительной важности (таблица 1).

Таблица 1 - Шкала относительной важности (при сравнении двух объектов).

|

Интенсивность

относительной

важности

|

Определение

|

Объяснение

|

|

0

|

Несравнимы

|

Эксперт затрудняется в сравнении

|

|

1

|

Равная важность

|

Равный вклад двух альтернатив в цель

|

|

3

|

Умеренное превосходство одного над другим

|

Опыт и суждения дают легкое превосходство одной альтернативы над другой

|

|

5

|

Существенное или сильное превосходство

|

Опыт и суждения дают сильное превосходство одной альтернативы над другой

|

|

7

|

Значительное превосходство

|

Одной из альтернатив дается настолько сильное превосходство, что оно становится практически значительным

|

|

9

|

Очень сильное превосходство

|

Очевидность превосходства одной альтернативы над другой подтверждается наиболее сильно

|

|

2, 4, 6, 8

|

Промежуточные решения между двумя соседними суждениями

|

Применяются в компромиссном случае

|

|

Обратные величины приведенных выше чисел

|

Если при сравнении одной альтернативы с другой получено одно из вышеуказанных чисел (например, 3), то при сравнении второй с первой получим обратную величину (т.е. 1/3)

|

Выбор градаций шкалы определен следующими условиями:

-шкала должна давать возможность улавливать разницу в ощущениях экспертов при проведении сравнений, различать как можно больше оттенков чувств, которые имеют эксперты.

эксперт должен быть уверенным во всех градациях своих суждений одновременно.

Если при сравнении одного фактора i с другим получено c(i,j)=b , то при сравнении второго фактора с первым получаем c(j,i)=1/b .

Опыт показал, что при проведении парных сравнений и , в основном, ставятся следующие вопросы: «Какой из элементов иерархии важнее или имеет большее воздействие?»; «Какой из них более вероятен?»; «Какой из них предпочтительнее?».

Исходя из экспертных оценок, строится матрица сравнений. Метод можно описать следующим образом. Допустим, заданы элементы одного уровня иерархии и один элемент следующего более высокого уровня.

Нужно сравнить элементы уровня попарно, по их влиянию на элемент более высокого уровня, поместить числа, отражающие достигнутое при сравнении согласие во мнениях, в матрицу сравнений. Следующий шаг состоит в вычислении главного собственного вектора (СВ) матрицы, который после нормализации становится вектором приоритетов. Собственный вектор обеспечивает упорядочение приоритетов, а собственное значение является мерой согласованности суждений.

Умножив матрицу сравнений справа на полученную оценку вектора решения, получим новый вектор, который затем нормализуем. Разделив сумму компонент этого вектора на число компонент, найдем приближение к числу `Psi_(max)` , называемому максимальным или главным собственным значением и используемому для оценки согласованности, отражающей пропорциональность предпочтений.

Чем ближе `Psi_(max)`к (числу элементов или видов действия в матрице), тем более согласован результат. Отклонение от согласованности может быть выражено индексом согласованности (ИС) `(` `Psi_(max)`-f)/(f-1) .

Индекс согласованности сгенерированной случайным образом по шкале от 1 до 9 обратно-симметричной матрицы с соответствующими обратными величинами элементов называется случайным индексом (СИ), значения которого для матриц порядка от 1 до 15 представлены в таблице 2.

Таблица 2 - Значения случайного индекса для матриц порядка 1…15

|

Порядок

матрицы

|

1

|

2

|

3

|

4

|

5

|

6

|

7

|

8

|

9

|

10

|

11

|

12

|

13

|

14

|

15

|

|

Значение СИ

|

0

|

0

|

0,58

|

0,90

|

1,12

|

1,24

|

1,32

|

1,41

|

1,45

|

1,49

|

1,51

|

1,48

|

1,56

|

1,57

|

1,59

|

Отношение ИС к среднему СИ для матрицы того же порядка называется отношением согласованности (ОС). Значение ОС, меньшее или равное 0,10 считается приемлемым.

Составим матрицу сравнения критериев опасности каждого воздействия, указанного в таблице 1, относительно цели их воздействия по уровням ИТКС (таблица 3). Результатом её решения является нормализованный вектор-столбец приоритетов критериев (0.025; 0.038; 0.18; 0.229; 0.075; 0.052; 0.4), выражающий весовые значения критериев относительно общей цели (протокольные воздействия по уровням ИТКС). Придадим значениям этих весов смысл вероятности. Оценив согласованность данной матрицы, получим ОС=0,02499, что является приемлемым значением.

Таблица 3 - Матрица сравнений критериев важности уровней ИТКС

|

Уровень ИТКС

|

ФУ

|

КУ

|

СУ

|

ТУ

|

СеаУ

|

ПреУ

|

ПрУ

|

Собств.

вектор

|

Вес

критерия

|

|

Физический

|

1

|

1/3

|

1/7

|

1/7

|

1/3

|

1/3

|

1/7

|

0.268

|

0.025

|

|

Канальный

|

3

|

1

|

1/5

|

1/5

|

1/3

|

1/3

|

1/7

|

0.406

|

0.038

|

|

Сетевой

|

7

|

5

|

1

|

1/3

|

5

|

5

|

1/3

|

1.917

|

0.18

|

|

Транспортный

|

7

|

5

|

3

|

1

|

5

|

5

|

1/5

|

2.447

|

0.229

|

|

Сеансовый

|

3

|

3

|

1/5

|

1/5

|

1

|

3

|

1/5

|

0.803

|

0.075

|

|

Представления

|

3

|

3

|

1/5

|

1/5

|

1/3

|

1

|

1/7

|

0.557

|

0.052

|

|

Приложений

|

7

|

7

|

3

|

5

|

5

|

7

|

1

|

4.266

|

0.4

|

|

|

|

|

10.665

|

|

Следующим шагом является построение матриц сравнений степени опасности воздействий по типу протокола ИТКС и по виду воздействия на протокол [2]. Этот шаг, по своей сути, аналогичен предыдущему, поэтому приведём только результаты решения названных матриц в виде нормализованных векторов-столбцов приоритетов степени опасности ПВ, выражающих весовые значения степени опасности ПВ (значения вероятностей). Построение матриц сравнений степени опасности ПВ по типу протокола:

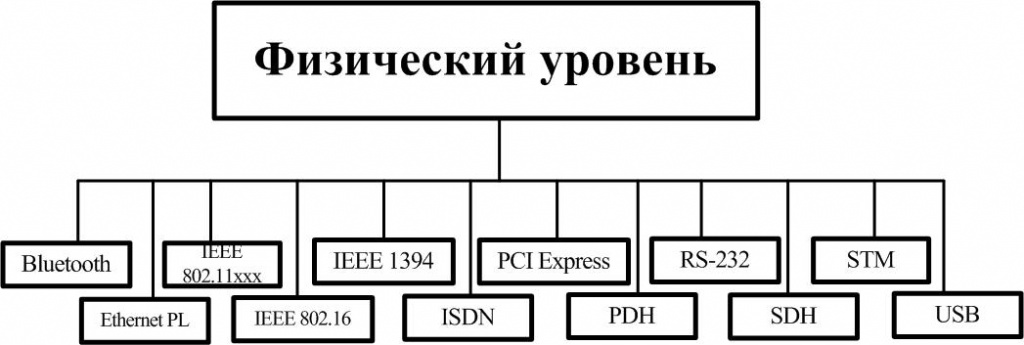

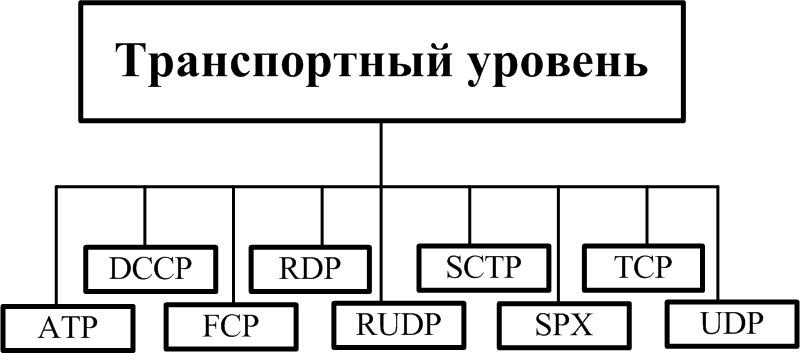

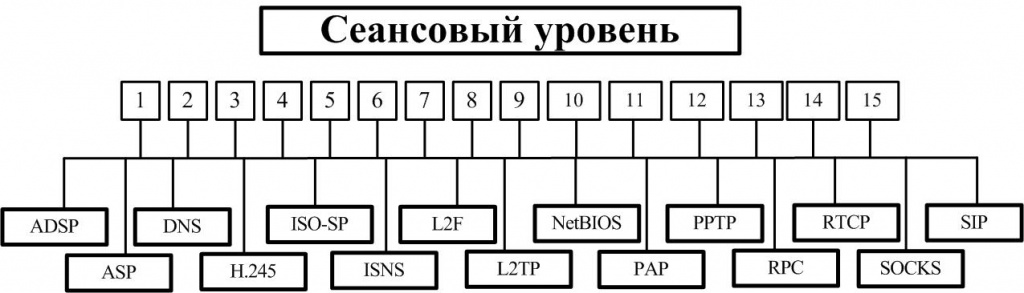

Рисунок 3 – Сравнение степени опасности ПВ по типу протокола

(0.015; 0.278; 0.053; 0.042; 0.021; 0.149; 0.03; 0.139; 0.023; 0.116; 0.09; 0.044).

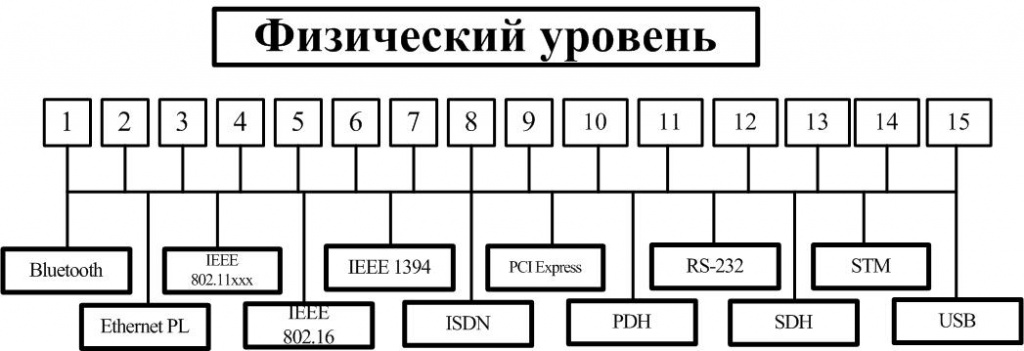

Рисунок 4 – Сравнение степени опасности ПВ по типу протокола

(0.094; 0.03; 0.244; 0.024; 0.015; 0.023; 0.031; 0.063; 0.084; 0.067; 0.07; 0.04; 0.035; 0.034; 0.025; 0.122).

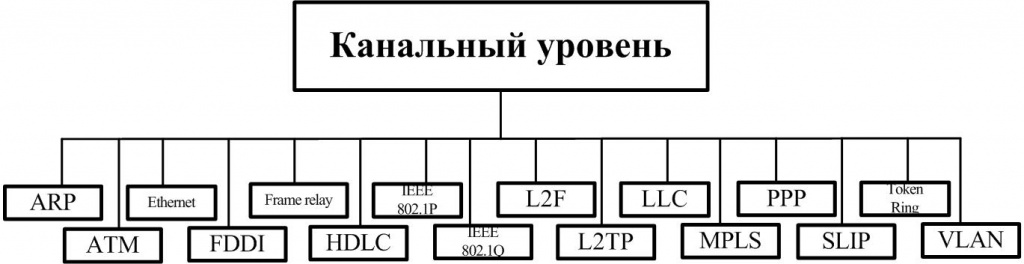

Рисунок 5 – Сравнение степени опасности ПВ по типу протокола

(0.064; 0.031; 0.074; 0.023; 0.126; 0.061; 0.231; 0.202; 0.036; 0.027; 0.029; 0.028; 0.034; 0.034).

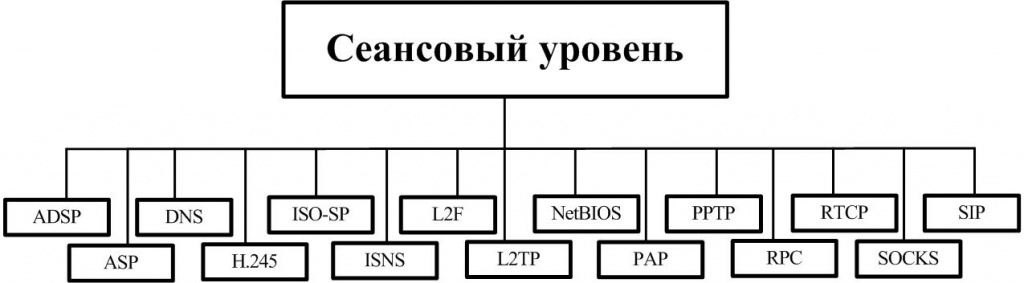

Рисунок 6 – Сравнение степени опасности ПВ по типу протокола

(0.026; 0.048; 0.038; 0.091; 0.064; 0.048; 0.052; 0.355; 0.278).

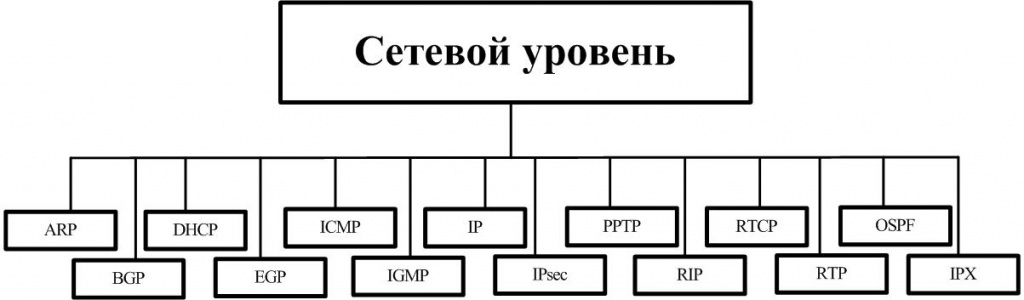

Рисунок 7 – Сравнение степени опасности ПВ по типу протокола

(0.026; 0.022; 0.204; 0.052; 0.036; 0.052; 0.127; 0.118; 0.037; 0.051; 0.063; 0.074; 0.037; 0.048; 0.052).

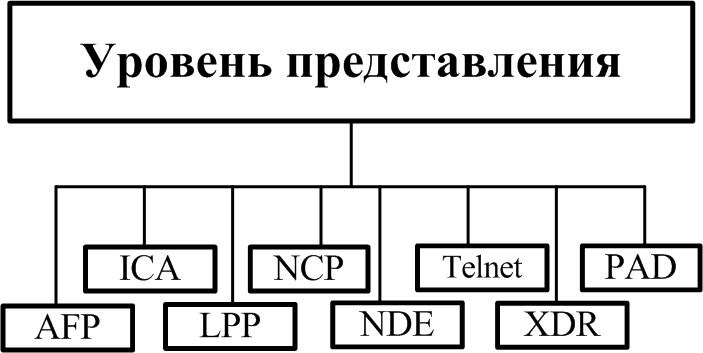

Рисунок 8 – Сравнение степени опасности ПВ по типу протокола

(0.144; 0.062; 0.064; 0.062; 0.064; 0.454; 0.073; 0.076).

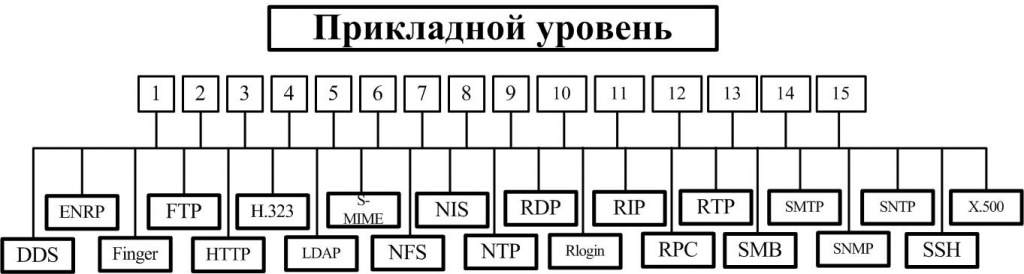

Рисунок 9 – Сравнение степени опасности ПВ по типу протокола

(0.011; 0.022; 0.025; 0.038; 0.139; 0.013; 0.03; 0.017; 0.057; 0.025; 0.026; 0.031; 0.019; 0.041; 0.022; 0.027; 0.03; 0.126; 0.098; 0.086; 0.072; 0.047).

Рисунок 10 – Распределение задачи ПВ по виду протокола

Рисунок 11 – Распределение задачи ПВ по виду протокола

Рисунок 12 – Распределение задачи ПВ по виду протокола

Рисунок 13 – Распределение задачи ПВ по виду протокола

Рисунок 14 – Распределение задачи ПВ по виду протокола

Рисунок 15 – Распределение задачи ПВ по виду протокола

Построение матриц сравнений степени опасности ПВ по виду воздействия (значения весов критериев представлены в таблице 4).

Таблица 4. Матрица сравнения степени опасности воздействий на протоколы ИТКС

|

Протокол

|

Вид протокольного воздействия

|

|

Потеря (сброс) пакетов

|

Слабый узел

|

Петля

|

Круг

|

Искажение данных

|

Введение в заблуждение

|

Воздействие на данные заголовка

|

Флуд откликов

|

Скачки маршрутов

|

Флуд пакетов

|

Разглашение в процессе обработки

|

Удаленная остановка

|

Модификация пакетов

|

Ложные адреса (подмена адресов)

|

Флуд маршрутизации

|

|

1. Физическийуровень

|

|

Bluetooth

|

0.027

|

0.018

|

0

|

0.234

|

0.021

|

0.149

|

0

|

0

|

0

|

0.141

|

0.024

|

0

|

0.024

|

0.024

|

0.017

|

|

Ethernet physical layer

|

0.043

|

0.08

|

0

|

0.037

|

0.078

|

0.03

|

0

|

0

|

0

|

0.136

|

0.119

|

0

|

0.176

|

0.176

|

0.206

|

|

IEEE 802.11xxx

|

0.287

|

0.276

|

0

|

0.191

|

0.146

|

0.155

|

0

|

0

|

0

|

0.197

|

0.159

|

0

|

0.155

|

0.155

|

0.082

|

|

IEEE 802.16

|

0.239

|

0.22

|

0

|

0.059

|

0.264

|

0.046

|

0

|

0

|

0

|

0.066

|

0.226

|

0

|

0.155

|

0.155

|

0.163

|

|

IEEE 1394

|

0.023

|

0.022

|

0

|

0.049

|

0.024

|

0.119

|

0

|

0

|

0

|

0.043

|

0.025

|

0

|

0.024

|

0.024

|

0.022

|

|

ISDN

|

0.046

|

0.062

|

0

|

0.017

|

0.1

|

0.037

|

0

|

0

|

0

|

0.038

|

0.093

|

0

|

0.113

|

0.113

|

0.144

|

|

PCI Express

|

0.017

|

0.015

|

0

|

0.092

|

0.017

|

0.135

|

0

|

0

|

0

|

0.078

|

0.021

|

0

|

0.059

|

0.059

|

0.055

|

|

PDH

|

0.075

|

0.092

|

0

|

0.021

|

0.106

|

0.029

|

0

|

0

|

0

|

0.04

|

0.057

|

0

|

0.08

|

0.08

|

0.101

|

|

RS-232

|

0.024

|

0.015

|

0

|

0.092

|

0.019

|

0.104

|

0

|

0

|

0

|

0.049

|

0.03

|

0

|

0.023

|

0.023

|

0.021

|

|

SDH

|

0.098

|

0.092

|

0

|

0.021

|

0.104

|

0.03

|

0

|

0

|

0

|

0.048

|

0.109

|

0

|

0.077

|

0.077

|

0.07

|

|

STM

|

0.098

|

0.092

|

0

|

0.021

|

0.104

|

0.03

|

0

|

0

|

0

|

0.048

|

0.109

|

0

|

0.08

|

0.08

|

0.075

|

|

USB

|

0.021

|

0.016

|

0

|

0.166

|

0.017

|

0.139

|

0

|

0

|

0

|

0.117

|

0.029

|

0

|

0.033

|

0.033

|

0.038

|

|

2. Канальныйуровень

|

|

ARP

|

0.088

|

0.051

|

0

|

0.117

|

0.048

|

0.075

|

0

|

0

|

0

|

0.117

|

0.048

|

0

|

0.182

|

0.182

|

0.065

|

|

ATM

|

0.024

|

0.031

|

0

|

0.001

|

0.105

|

0.03

|

0

|

0

|

0

|

0.001

|

0.105

|

0

|

0.02

|

0.02

|

0.13

|

|

Ethernet

|

0.077

|

0.054

|

0

|

0.02

|

0.064

|

0.105

|

0

|

0

|

0

|

0.02

|

0.064

|

0

|

0.032

|

0.032

|

0. 095

|

|

FDDI

|

0.014

|

0.022

|

0

|

0.018

|

0.066

|

0.023

|

0

|

0

|

0

|

0.018

|

0.066

|

0

|

0.019

|

0.019

|

0.023

|

|

Frame relay

|

0.016

|

0.025

|

0

|

0.018

|

0.056

|

0.023

|

0

|

0

|

0

|

0.018

|

0.056

|

0

|

0.02

|

0.02

|

0.023

|

|

HDLC

|

0.016

|

0.028

|

0

|

0.049

|

0.025

|

0.089

|

0

|

0

|

0

|

0.049

|

0.025

|

0

|

0.081

|

0.081

|

0.089

|

|

IEEE 802.1P

|

0.044

|

0.07

|

0

|

0.054

|

0.023

|

0.037

|

0

|

0

|

0

|

0.054

|

0.023

|

0

|

0.044

|

0.044

|

0.037

|

|

IEEE 802.1Q

|

0.047

|

0.076

|

0

|

0.052

|

0.022

|

0.068

|

0

|

0

|

0

|

0.052

|

0.022

|

0

|

0.043

|

0.043

|

0.068

|

|

L2F

|

0.142

|

0.159

|

0

|

0.176

|

0.026

|

0.059

|

0

|

0

|

0

|

0.176

|

0.026

|

0

|

0.117

|

0.117

|

0.059

|

|

L2TP

|

0.163

|

0.09

|

0

|

0.176

|

0.03

|

0.054

|

0

|

0

|

0

|

0.176

|

0.03

|

0

|

0.113

|

0.113

|

0.054

|

|

LLC

|

0.072

|

0.102

|

0

|

0.076

|

0.024

|

0.08

|

0

|

0

|

0

|

0.076

|

0.024

|

0

|

0.087

|

0.087

|

0.08

|

|

MPLS

|

0.049

|

0.068

|

0

|

0.017

|

0.12

|

0.08

|

0

|

0

|

0

|

0.017

|

0.12

|

0

|

0.018

|

0.018

|

0.08

|

|

PPP

|

0.038

|

0.046

|

0

|

0.054

|

0.056

|

0.069

|

0

|

0

|

0

|

0.054

|

0.056

|

0

|

0.064

|

0.064

|

0.069

|

|

SLIP

|

0.046

|

0.055

|

0

|

0.044

|

0.041

|

0.067

|

0

|

0

|

0

|

0.044

|

0.041

|

0

|

0.047

|

0.047

|

0.067

|

|

Token Ring

|

0.015

|

0.028

|

0

|

0.015

|

0.094

|

0.07

|

0

|

0

|

0

|

0.015

|

0.094

|

0

|

0.017

|

0.017

|

0.0

|

|

VLAN

|

0.15

|

0.097

|

0

|

0.114

|

0.199

|

0.074

|

0

|

0

|

0

|

0.114

|

0.199

|

0

|

0.096

|

0.096

|

0.084

|

|

3. Сетевой уровень

|

|

ARP

|

0.03

|

0.05

|

0.03

|

0.112

|

0.112

|

0.075

|

0

|

0

|

0

|

0.112

|

0.112

|

0

|

0.1

|

0.1

|

0.04

|

|

BGP

|

0.03

|

0.04

|

0.03

|

0.112

|

0.112

|

0.03

|

0

|

0

|

0

|

0.108

|

0.108

|

0

|

0.132

|

0.132

|

0.08

|

|

DHCP

|

0.074

|

0.063

|

0.074

|

0.028

|

0.028

|

0.105

|

0

|

0

|

0

|

0.088

|

0.088

|

0

|

0.048

|

0.048

|

0.074

|

|

EGP

|

0.03

|

0.04

|

0.03

|

0.112

|

0.112

|

0.023

|

0

|

0

|

0

|

0.091

|

0.091

|

0

|

0.052

|

0.052

|

0.08

|

|

ICMP

|

0.085

|

0.07

|

0.085

|

0.053

|

0.053

|

0.023

|

0

|

0

|

0

|

0.094

|

0.094

|

0

|

0.086

|

0.086

|

0.08

|

|

IGMP

|

0.085

|

0.077

|

0.085

|

0.053

|

0.053

|

0.089

|

0

|

0

|

0

|

0.094

|

0.094

|

0

|

0.052

|

0.052

|

0.08

|

|

IP

|

0.153

|

0.143

|

0.153

|

0.012

|

0.012

|

0.037

|

0

|

0

|

0

|

0.034

|

0.034

|

0

|

0.051

|

0.051

|

0.133

|

|

IPsec

|

0.255

|

0.201

|

0.255

|

0.227

|

0.227

|

0.068

|

0

|

0

|

0

|

0.129

|

0.129

|

0

|

0.087

|

0.087

|

0.135

|

|

IPX

|

0.137

|

0.132

|

0.137

|

0.079

|

0.079

|

0.059

|

0

|

0

|

0

|

0.031

|

0.031

|

0

|

0.068

|

0.068

|

0.137

|

|

PPTP

|

0.023

|

0.034

|

0.023

|

0.049

|

0.049

|

0.054

|

0

|

0

|

0

|

0.033

|

0.033

|

0

|

0.138

|

0.138

|

0.043

|

|

RIP

|

0.024

|

0.039

|

0.024

|

0.044

|

0.044

|

0.08

|

0

|

0

|

0

|

0.045

|

0.045

|

0

|

0.047

|

0.047

|

0.024

|

|

RTCP

|

0.021

|

0.026

|

0.021

|

0.042

|

0.042

|

0.08

|

0

|

0

|

0

|

0.038

|

0.038

|

0

|

0.045

|

0.045

|

0.041

|

|

RTP

|

0.032

|

0.04

|

0.032

|

0.033

|

0.033

|

0.069

|

0

|

0

|

0

|

0.069

|

0.069

|

0

|

0.054

|

0.054

|

0.032

|

|

OSPF

|

0.02

|

0.05

|

0.02

|

0.043

|

0.043

|

0.067

|

0

|

0

|

0

|

0.034

|

0.034

|

0

|

0.041

|

0.041

|

0.02

|

|

4. Транспортный уровень

|

|

ATP

|

0.05

|

0,105

|

0,095

|

0,087

|

0,087

|

0,097

|

0

|

0

|

0

|

0,044

|

0,044

|

0

|

0,056

|

0,056

|

0,056

|

|

DCCP

|

0.024

|

0,067

|

0,067

|

0,054

|

0,054

|

0,067

|

0

|

0

|

0

|

0,067

|

0,067

|

0

|

0,089

|

0,089

|

0,077

|

|

FCP

|

0.056

|

0,098

|

0,088

|

0,076

|

0,076

|

0,09

|

0

|

0

|

0

|

0,07

|

0,07

|

0

|

0,096

|

0,096

|

0,075

|

|

RDP

|

0.052

|

0,111

|

0,102

|

0,102

|

0,102

|

0,008

|

0

|

0

|

0

|

0,118

|

0,118

|

0

|

0,074

|

0,074

|

0,104

|

|

RUDP

|

0.046

|

0,023

|

0,185

|

0,085

|

0,085

|

0,023

|

0

|

0

|

0

|

0,153

|

0,153

|

0

|

0,15

|

0,15

|

0,177

|

|

SCTP

|

0.056

|

0,169

|

0,159

|

0,059

|

0,059

|

0,05

|

0

|

0

|

0

|

0,05

|

0,05

|

0

|

0,067

|

0,067

|

0,05

|

|

SPX

|

0.022

|

0,065

|

0,072

|

0,052

|

0,052

|

0,065

|

0

|

0

|

0

|

0,035

|

0,035

|

0

|

0,074

|

0,074

|

0,061

|

|

TCP

|

0.365

|

0,185

|

0,115

|

0,215

|

0,215

|

0,277

|

0

|

0

|

0

|

0,198

|

0,198

|

0

|

0,201

|

0,201

|

0,191

|

|

UDP

|

0.33

|

0,177

|

0,117

|

0,27

|

0,27

|

0,323

|

0

|

0

|

0

|

0,265

|

0,265

|

0

|

0,193

|

0,193

|

0,209

|

|

5. Сеансовый уровень

|

|

ADSP

|

0,088

|

0,091

|

0,033

|

0,045

|

0,045

|

0,032

|

0,001

|

0,014

|

0,031

|

0,021

|

0,021

|

0

|

0,042

|

0,042

|

0,02

|

|

ASP

|

0,024

|

0,031

|

0,043

|

0,001

|

0,001

|

0,09

|

0,041

|

0,077

|

0,036

|

0,045

|

0,045

|

0

|

0,081

|

0,081

|

0,063

|

|

DNS

|

0,177

|

0,156

|

0,099

|

0,005

|

0,005

|

0,01

|

0,003

|

0,023

|

0,023

|

0,045

|

0,045

|

0

|

0,031

|

0,031

|

0,011

|

|

H.245

|

0,014

|

0,014

|

0,054

|

0,07

|

0,07

|

0,07

|

0,08

|

0,081

|

0,07

|

0,11

|

0,11

|

0

|

0,19

|

0,19

|

0,19

|

|

ISO-SP

|

0,016

|

0,007

|

0,081

|

0,081

|

0,081

|

0,081

|

0,077

|

0,055

|

0,086

|

0,04

|

0,04

|

0

|

0,06

|

0,06

|

0,06

|

|

ISNS

|

0,016

|

0,009

|

0,03

|

0,08

|

0,08

|

0,03

|

0,041

|

0,048

|

0,048

|

0,071

|

0,071

|

0

|

0,04

|

0,04

|

0,04

|

|

L2F

|

0,144

|

0,148

|

0,113

|

0,134

|

0,134

|

0,19

|

0,2

|

0,11

|

0,156

|

0,149

|

0,149

|

0

|

0,099

|

0,099

|

0,171

|

|

L2TP

|

0,147

|

0,151

|

0,147

|

0,165

|

0,165

|

0,105

|

0,199

|

0,151

|

0,129

|

0,146

|

0,146

|

0

|

0,112

|

0,112

|

0,152

|

|

NetBIOS

|

0,091

|

0,091

|

0,091

|

0,091

|

0,091

|

0,091

|

0,07

|

0,091

|

0,079

|

0,05

|

0,05

|

0

|

0,037

|

0,037

|

0,037

|

|

PAP

|

0,063

|

0,063

|

0,077

|

0,09

|

0,09

|

0,067

|

0,054

|

0,087

|

0,092

|

0,087

|

0,087

|

0

|

0,078

|

0,078

|

0,078

|

|

PPTP

|

0,072

|

0,072

|

0,072

|

0,063

|

0,063

|

0,061

|

0,029

|

0,055

|

0,059

|

0,043

|

0,043

|

0

|

0,039

|

0,039

|

0,039

|

|

RPC

|

0,049

|

0,059

|

0,059

|

0,065

|

0,065

|

0,079

|

0,088

|

0,081

|

0,038

|

0,041

|

0,041

|

0

|

0,012

|

0,012

|

0,012

|

|

RTCP

|

0,038

|

0,044

|

0,044

|

0,049

|

0,049

|

0,051

|

0,061

|

0,073

|

0,073

|

0,069

|

0,069

|

0

|

0,077

|

0,077

|

0,065

|

|

SOCKS

|

0,046

|

0,049

|

0,042

|

0,04

|

0,04

|

0,042

|

0,055

|

0,047

|

0,057

|

0,062

|

0,062

|

0

|

0,053

|

0,053

|

0,039

|

|

SIP

|

0,015

|

0,015

|

0,015

|

0,021

|

0,021

|

0,001

|

0,001

|

0,007

|

0,023

|

0,021

|

0,021

|

0

|

0,049

|

0,049

|

0,022

|

|

6. Уровень представления

|

|

AFP

|

0,056

|

0,087

|

0,076

|

0,057

|

0,057

|

0,11

|

0,071

|

0,071

|

0,071

|

0,076

|

0,076

|

0

|

0,054

|

0,054

|

0

|

|

ICA

|

0,077

|

0,095

|

0,11

|

0,119

|

0,119

|

0,121

|

0,099

|

0,099

|

0,099

|

0,107

|

0,107

|

0

|

0,076

|

0,076

|

0

|

|

LPP

|

0,087

|

0,104

|

0,104

|

0,104

|

0,104

|

0,117

|

0,101

|

0,101

|

0,101

|

0,117

|

0,117

|

0

|

0,083

|

0,083

|

0

|

|

NCP

|

0,1

|

0,11

|

0,117

|

0,119

|

0,119

|

0,107

|

0,113

|

0,113

|

0,113

|

0,107

|

0,107

|

0

|

0,107

|

0,107

|

0

|

|

NDE

|

0,177

|

0,143

|

0,145

|

0,134

|

0,134

|

0,134

|

0,129

|

0,129

|

0,129

|

0,139

|

0,139

|

0

|

0,11

|

0,11

|

0

|

|

Telnet

|

0,251

|

0,197

|

0,233

|

0,197

|

0,197

|

0,141

|

0,287

|

0,287

|

0,287

|

0,203

|

0,203

|

0

|

0,344

|

0,344

|

0

|

|

XDR

|

0,061

|

0,097

|

0,097

|

0,142

|

0,142

|

0,142

|

0,101

|

0,101

|

0,101

|

0,121

|

0,121

|

0

|

0,076

|

0,076

|

0

|

|

PAD

|

0,191

|

0,167

|

0,118

|

0,128

|

0,128

|

0,128

|

0,099

|

0,099

|

0,099

|

0,14

|

0,14

|

0

|

0,15

|

0,15

|

0

|

|

7. Прикладной уровень

|

|

DDS

|

0,011

|

0,021

|

0,021

|

0,014

|

0,01

|

0,018

|

0,007

|

0,014

|

0,007

|

0,001

|

0,001

|

0,007

|

0,013

|

0,013

|

0

|

|

ENRP

|

0,022

|

0,022

|

0,022

|

0,002

|

0,009

|

0,01

|

0,01

|

0,002

|

0,01

|

0,009

|

0,009

|

0,01

|

0,01

|

0,01

|

0

|

|

Finger

|

0,025

|

0,025

|

0,025

|

0,001

|

0,001

|

0,009

|

0,01

|

0,001

|

0,01

|

0,022

|

0,022

|

0,01

|

0,029

|

0,029

|

0

|

|

FTP

|

0,038

|

0,108

|

0,108

|

0,111

|

0,111

|

0,016

|

0,143

|

0,111

|

0,143

|

0,011

|

0,011

|

0,143

|

0,019

|

0,019

|

0

|

|

HTTP

|

0,139

|

0,119

|

0,126

|

0,113

|

0,012

|

0,012

|

0,143

|

0,113

|

0,143

|

0,041

|

0,041

|

0,143

|

0,047

|

0,047

|

0

|

|

H.323

|

0,013

|

0,013

|

0,013

|

0,013

|

0,013

|

0,013

|

0,017

|

0,013

|

0,017

|

0,017

|

0,017

|

0,017

|

0,018

|

0,018

|

0

|

|

LDAP

|

0,03

|

0,03

|

0,03

|

0,13

|

0,13

|

0,13

|

0,021

|

0,13

|

0,021

|

0,021

|

0,021

|

0,021

|

0,017

|

0,017

|

0

|

|

S-MIME

|

0,017

|

0,017

|

0,017

|

0,017

|

0,017

|

0,117

|

0,067

|

0,017

|

0,067

|

0,051

|

0,051

|

0,067

|

0,029

|

0,029

|

0

|

|

NFS

|

0,057

|

0,057

|

0,057

|

0,097

|

0,017

|

0,017

|

0,049

|

0,097

|

0,049

|

0,039

|

0,039

|

0,049

|

0,021

|

0,021

|

0

|

|

NIS

|

0,025

|

0,025

|

0,025

|

0,025

|

0,015

|

0,015

|

0,015

|

0,025

|

0,015

|

0,019

|

0,019

|

0,015

|

0,079

|

0,079

|

0

|

|

NTP

|

0,026

|

0,026

|

0,026

|

0,026

|

0,016

|

0,016

|

0,016

|

0,026

|

0,016

|

0,016

|

0,016

|

0,016

|

0,027

|

0,027

|

0

|

|

RDP

|

0,031

|

0,031

|

0,031

|

0,031

|

0,129

|

0,004

|

0,017

|

0,031

|

0,017

|

0,115

|

0,115

|

0,017

|

0,147

|

0,147

|

0

|

|

Rlogin

|

0,019

|

0,019

|

0,019

|

0,019

|

0,098

|

0,009

|

0,027

|

0,019

|

0,027

|

0,119

|

0,119

|

0,027

|

0,129

|

0,129

|

0

|

|

RIP

|

0,041

|

0,041

|

0,041

|

0,009

|

0,099

|

0,017

|

0,023

|

0,009

|

0,023

|

0,023

|

0,023

|

0,023

|

0,023

|

0,023

|

0

|

|

RPC

|

0,022

|

0,022

|

0,022

|

0,017

|

0,093

|

0,011

|

0,017

|

0,017

|

0,017

|

0,017

|

0,017

|

0,017

|

0,023

|

0,023

|

0

|

|

RTP

|

0,027

|

0,027

|

0,027

|

0,015

|

0,01

|

0,07

|

0,07

|

0,015

|

0,07

|

0,07

|

0,07

|

0,07

|

0,131

|

0,131

|

0

|

|

SMB

|

0,03

|

0,03

|

0,03

|

0,03

|

0,03

|

0,039

|

0,039

|

0,03

|

0,039

|

0,121

|

0,121

|

0,039

|

0,031

|

0,031

|

0

|

|

SMTP

|

0,126

|

0,126

|

0,119

|

0,12

|

0,12

|

0,12

|

0,119

|

0,12

|

0,119

|

0,113

|

0,113

|

0,119

|

0,027

|

0,027

|

0

|

|

SNMP

|

0,098

|

0,098

|

0,098

|

0,089

|

0,009

|

0,02

|

0,088

|

0,089

|

0,088

|

0,131

|

0,131

|

0,088

|

0,125

|

0,125

|

0

|

|

SNTP

|

0,086

|

0,106

|

0,106

|

0,081

|

0,021

|

0,021

|

0,089

|

0,081

|

0,089

|

0,023

|

0,023

|

0,089

|

0,023

|

0,023

|

0

|

|

SSH

|

0,072

|

0,012

|

0,012

|

0,01

|

0,01

|

0,129

|

0,009

|

0,01

|

0,009

|

0,011

|

0,011

|

0,009

|

0,013

|

0,013

|

0

|

|

X.500

|

0,045

|

0,025

|

0,025

|

0,03

|

0,03

|

0,187

|

0,004

|

0,03

|

0,004

|

0,01

|

0,01

|

0,004

|

0,019

|

0,019

|

0

|

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рисунок 16 – Распределение задачи ПВ по виду протокола

Таким образом, используя метод анализа иерархий, представляется возможным определить вероятность ПВ на протоколы ИТКС. Полученные результаты могут быть уточнены на этапе детального планирования при аналитической оценке защищённости ИТКС.

References

1. Saati T. Prinyatie reshenii. Metod analiza ierarkhii. – M.: Radio i svyaz', 1993. – 278s.

2. Kotsynyak M.A., Osadchii A.I., Kotsynyak M.M., Lauta O.S., Dement'ev V.E., Vasyukov D.Yu. Obespechenie ustoichivosti informatsionno-telekommunikatsionnykh setei v usloviyakh informatsionnogo protivoborstva. – Spb.: LO TsNIIS, 2015. – 126 s.

3. Dement'ev V. E. Obosnovanie ponyatiinogo apparata protokol'noi zashchity informatsionno-telekommunikatsionnoi seti // Voprosy bezopasnosti. – 2016. – № 3. – S.19–29. DOI: 10.7256/2409–7543.2016.3.19378. URL: http://e-notabene.ru/nb/article_19378.html.

4. Dement'ev V. E. Metodologicheskie osnovy protokol'noi zashchity informatsionno-telekommunikatsionnoi seti. Informatsionnye sistemy i tekhnologii. – 2016. – № 3 (95). – S. 107–111.

5. Dement'ev V. E. Pokazateli kachestva funktsionirovaniya sistemy protokol'noi zashchity informatsionno-telekommunikatsionnoi seti. «Vestnik Ryazanskogo gosudarstvennogo radiotekhnicheskogo universiteta» № 3 – 2016. – S. 117–121.

6. Dement'ev V. E. Metodika prognozirovaniya informatsionnykh vozdeistvii na informatsionno-telekommunikatsionnye seti. «Voprosy oboronnoi tekhniki. Seriya 16. Tekhnicheskie sredstva protivodeistviya terrorizmu № 5-6 – 2016. – S. 36–42.

7. Dement'ev V. E. Metodika otsenki strategii vozdeistviya na protokoly informatsionno-telekommunikatsionnoi seti. Nauchno-tekhnicheskii zhurnal Informatsionnye sistemy i tekhnologii. – 2016. – № 5 (97). – S. 89–93

8. Tsaregorodtsev A.V., Ermoshkin G.N. Model' otsenki riskov informatsionnoi bezopasnosti informatsionnykh sistem na osnove oblachnykh vychislenii // Natsional'naya bezopasnost' / nota bene. - 2013. - 6. - C. 46 - 54. DOI: 10.7256/2073-8560.2013.6.9585.

Link to this article

You can simply select and copy link from below text field.

|

|